Systeme zur Angriffserkennung zählen jetzt explizit zu den geforderten technischen und organisatorischen Sicherheitsmaßnahmen für Unternehmen der Entsorgungswirtschaft. Noch bis Ende April 2023 haben KRITIS-Betreiber Zeit, solche Intrusion Detection Systeme (IDS) einzuführen. Spätestens ab dem 1. Mai 2023 muss der Einsatz dann bei einem Audit nachweisbar sein. Erfahren Sie von Axians, wie Sie IDS in Ihrem Unternehmen einführen können.

Die neue KRITIS-Verordnung 2.0 verschärft die Cyber-Security-Vorgaben für Betreiber kritischer Infrastrukturen und ihre Zulieferer. Künftig sind Systeme zur Angriffserkennung (IDS) Pflicht. Bei Verstößen gegen die gesetzliche Meldepflicht greifen schon seit 1. Januar 2022 strengere Sanktionen. Wird das BSI bei einem Cybervorfall nicht schnell genug informiert, drohen Geldstrafen von bis zu 20 Millionen Euro.

IDS steht kurz für Intrusion Detection System. Dabei handelt es sich um ein passives System, das die Logdaten der angeschlossenen Systeme analysiert, auf Angriffsmuster überprüft und bei Verdacht Alarm schlägt. Natürlich reicht es nicht aus, eine Bedrohung nur zu erkennen. Man muss sie auch schnell beseitigen. IDS wird daher in der Regel mit weiteren Cyber-Security-Systemen kombiniert. Eine solche Security-Architektur ermöglicht es, automatisiert zu reagieren. Axians unterstützt Sie gerne bei der Planung, Implementierung und beim Betrieb einer passgenauen KRITIS-2.0-konformen Sicherheitsarchitektur.

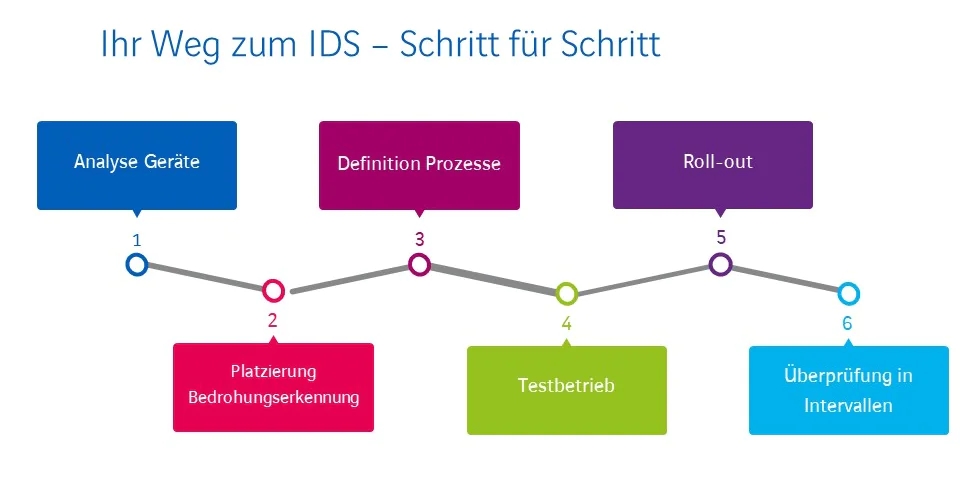

Erfahren Sie, wie Sie IDS in sechs Schritten in Ihrem Unternehmen einführen:

Schritt für Schritt zur passenden Lösung

Axians unterstützt Sie gerne bei der Planung, Implementierung und beim Betrieb einer passgenauen KRITIS-2.0-konformen Sicherheitsarchitektur.

1. Im ersten Schritt analysieren wir, welche Geräte Sie bisher in Betrieb haben und ob diese in der Lage sind, die erforderlichen Logdaten bereitzustellen. Denn nicht jedes IDS kann auch mit jedem Hersteller zusammenarbeiten.

2. Anschließend ermitteln wir, an welchen Stellen der IT-Infrastruktur die Bedrohungserkennung am besten platziert werden sollte – zum Beispiel nah am Client oder auf den Routern bzw. Switches. Die richtige Wahl hängt immer von den individuellen Anforderungen ab und sollte auch im Hinblick auf das Kosten-Nutzen-Verhältnis überprüft werden.

3. Zudem ist es wichtig, nachgelagerte Prozesse klar zu definieren, etwa für das Patchmanagement der Geräte oder die Pflege der Software Repositories. Nur so kann man Sicherheitslücken, die das IDS moniert, auch schnell schließen.

4. Das IDS geht zunächst mit einer kleinen Gruppe an ausgewählten Geräten in den Testbetrieb. Wir prüfen, ob das System richtig eingestellt ist und welche Warnmeldungen es ausgibt. Das ist wichtig, um Mitarbeiter:innen nicht mit False Positives zu überlasten. Gegebenenfalls justieren wir noch einmal nach.

5. Anschließend kann das IDS vollständig ausgerollt werden. Dabei ist es möglich, klein zu starten und nach und nach weitere Geräte hinzuzufügen.

6. Cyberrisiken und IT-Infrastrukturen verändern sich schnell. Daher sollte das IDS regelmäßig auf seine Wirksamkeit überprüft und gegebenenfalls angepasst werden.

Möchten Sie mehr über KRITIS in der Entsorgungsbranche erfahren? Dann schauen Sie bei Axians eWaste vorbei: axians-ewaste.com